sábado, 25 de abril de 2015

NORMA ISO

INTRODUCCIÓN

La información tiene una

importancia fundamental para el funcionamiento y quizá incluso sea decisiva

para la supervivencia de una organización. El hecho de disponer de la

certificación según ISO/IEC 27001 le ayuda a gestionar y proteger sus activos

de información.

ISO 27001

El estándar para la seguridad de la

información ISO/IEC 27001 (Information technology - Security

techniques - Information security management systems - Requirements) fue

aprobado y publicado como estándar internacional en Octubre de 2005 por

International Organization for Standardization y por la comisión International

Electrotechnical Commission.

Especifica los requisitos

necesarios para establecer, implantar, mantener y mejorar un Sistema de Gestión

de la Seguridad de la Información (SGSI) según el conocido “Ciclo de Deming”:

PDCA - acrónimo de Plan, Do, Check, Act.

·

Plan (planificar):

es una fase de diseño del SGSI, realizando la evaluación de riesgos de

seguridad de la información y la selección de controles adecuados.

- Do (hacer):

es una fase que envuelve la implantación y operación de los controles.

- Check (controlar):

es una fase que tiene como objetivo revisar y evaluar el desempeño

(eficiencia y eficacia) del SGSI.

- Act (actuar):

en esta fase se realizan cambios cuando sea necesario para llevar de

vuelta el SGSI a máximo rendimiento.

La ISO/IEC

27001:2005 está compuesta para ser adecuada a diferentes tipos de usos,

incluidos, entre otros, los siguientes:

·

Uso dentro de las organizaciones para formular

requerimientos y objetivos de seguridad.

·

Uso dentro de las organizaciones como una forma de

asegurar que los riesgos de seguridad están gestionados efectivamente.

·

Uso de las organizaciones para proveer a los clientes

información relevante acerca de la seguridad de información.

·

Uso de parte de la gerencia de la organización para

determinar el estado de las actividades de la administración de la seguridad de

la información.

SISTEMA DE GESTIÓN DE LA SEGURIDAD DE LA INFORMACIÓN

Un Sistema de Gestión de la seguridad de la Información (SGSI) es, como el nombre lo

sugiere, un conjunto de políticas de administración de la información. El

término es utilizado principalmente por la ISO/IEC 27001.

El término se denomina en inglés

"Information Security Management System" (ISMS).

El concepto clave de un SGSI es

para una organización el diseño, implantación, mantenimiento de un conjunto de

procesos para gestionar eficientemente la accesibilidad de la información,

buscando asegurar la confidencialidad, integridad y disponibilidad de los

activos de información minimizando a la vez los riesgos de seguridad de la

información.

Como todo proceso de gestión, un

SGSI debe seguir siendo eficiente durante un largo tiempo adaptándose a los

cambios internos de la organización así como los externos del entorno.

Ello ayuda a proteger los activos

de información y otorga confianza a cualquiera de las partes interesadas, sobre

todo a los clientes. La norma adopta un enfoque por procesos para establecer,

implantar, operar, supervisar, revisar, mantener y mejorar un SGSI.

ISO/IEC 27001 es la única norma

internacional auditable que define los requisitos para un sistema de gestión de

la seguridad de la información (SGSI). La norma se ha concebido para garantizar

la selección de controles de seguridad adecuados y proporcionales.

CONTROLES

·

Un “Control” es lo que permite garantizar

que cada aspecto, que se valoró con un cierto riesgo, queda cubierto y

auditable.

Control

abarca todo el conjunto de acciones, documentos, medidas a adoptar,

procedimientos, medidas técnicas, etc.

Política

de seguridad.

- Política

de seguridad (Nivel político o estratégico de la organización): Define las

grandes líneas a seguir y el nivel de compromiso de la dirección con ellas.

- Plan

de Seguridad (Nivel de planeamiento o táctico): Define el “Cómo”. Es decir,

baja a un nivel más de detalle, para dar inicio al conjunto de acciones o

líneas rectoras que se deberán cumplir.

Organización

de la información de seguridad.

-

Organización Interna: Compromiso de la Dirección, coordinaciones,

responsabilidades, autorizaciones, acuerdos de confidencialidad, contactos con

autoridades y grupos de interés en temas de seguridad, revisiones

independientes.

- Partes

externas: Riesgos relacionados con terceros, gobierno de la seguridad respecto

a clientes y socios de negocio.

Administración

de recursos

-

Responsabilidad en los recursos: Inventario y propietario de los recursos,

empleo aceptable de los mismos.

-

Clasificación de la información: Guías de clasificación y Denominación,

identificación y tratamiento de la información.

Seguridad

de los recursos humanos.

- Antes

del empleo: Responsabilidades y roles, verificaciones curriculares, términos

y condiciones de empleo.

- Durante

el empleo: Administración de responsabilidades, preparación, educación y

entrenamiento en seguridad de la información, medidas disciplinarias.

-

Finalización o cambio de empleo: Finalización de responsabilidades, devolución

de recursos, revocación de derechos.

Seguridad

física y del entorno

- Áreas

de seguridad: Seguridad física y perimetral, control físico de entradas,

seguridad de locales edificios y recursos, protección contra amenazas externas

y del entorno, el trabajo en áreas e seguridad, accesos públicos, áreas de

entrega y carga.

-

Seguridad de elementos: Ubicación y protección de equipos, elementos de soporte

a los equipos, seguridad en el cableado, mantenimiento de equipos, seguridad en

el equipamiento fuera de la organización, seguridad en la redistribución o

reutilización de equipamiento, borrado de información y/o software.

¿QUIÉNES LA UTILIZAN?

ISO/IEC 27001 es una norma adecuada para cualquier

organización, grande o pequeña, de cualquier sector o parte del mundo. La norma

es particularmente interesante si la protección de la información es crítica,

como en finanzas, sanidad sector público y tecnología de la información (TI).

ISO/IEC 27001 también es muy eficaz para

organizaciones que gestionan la información por encargo de otros, por ejemplo,

empresas de subcontratación de TI. Puede utilizarse para garantizar a los

clientes que su información está protegida

BENEFICIOS

• Establecimiento de una metodología de gestión de la

seguridad clara y estructurada.• Reducción del riesgo de pérdida, robo o corrupción de información.

• Los clientes tienen acceso a la información a través medidas de seguridad.

• Los riesgos y sus controles son continuamente revisados.

• Confianza de clientes y socios estratégicos por la garantía de calidad y confidencialidad comercial.

• Las auditorías externas ayudan cíclicamente a identificar las debilidades del sistema y las áreas a mejorar.

• Posibilidad de integrarse con otros sistemas de gestión (ISO 9001, ISO 14001, OHSAS 18001…).

• Continuidad de las operaciones necesarias de negocio tras incidentes de gravedad.

• Conformidad con la legislación vigente sobre información personal, propiedad intelectual y otras.

• Imagen de empresa a nivel internacional y elemento diferenciador de la competencia.

• Confianza y reglas claras para las personas de la organización.

• Reducción de costes y mejora de los procesos y servicio.

• Aumento de la motivación y satisfacción del personal.

• Aumento de la seguridad en base a la gestión de procesos en vez de en la compra sistemática de productos y tecnologías.

IMPLEMENTACIÓN

La implantación

de ISO/IEC 27001 en una organización es un proyecto que suele tener una

duración entre 6 y 12 meses, dependiendo del grado de madurez en seguridad de

la información y el alcance, entendiendo por alcance el ámbito de la

organización que va a estar sometido al Sistema de Gestión de la Seguridad de

la Información elegido. En general, es recomendable la ayuda de consultores

externos. El equipo de proyecto de implantación debe estar formado por

representantes de todas las áreas de la organización que se vean afectadas por

el SGSI, liderado por la dirección y asesorado por consultores externos

especializados en seguridad informática, derecho de las nuevas tecnologías, protección

de datos y sistemas de gestión de seguridad de la información (que hayan

realizado un curso de implantador de SGSI).

REFERENCIAS

ISO/IEC 27001

Seguridad de la información.(s.f.). Recuperado el 18/02/2010, de

http://www.bsigroup.es/es/certificacion-y-auditoria/Sistemas-de-gestion/estandares-esquemas/ISOIEC-27001

ISO/IEC

27001:2005.(s.f.). Recuperado el 18/02/2010, de

http://www.iso.org/iso/iso_catalogue/catalogue_tc/catalogue_detail.htm?csnumber=42103

La serie 27000.(s.f.).

Recuperado el 18/02/2010, de http://www.iso27000.es/iso27000.html

CCleaner

CCleaner

CCleaner un programa gratuito con varias herramientas para optimizar y ganar rendimiento en el sistema. Cuantos programas instalas en el ordenador para hacer pruebas o para testearlo y al cabo de los días decides eliminarlo. Por todos es sabido que windows es muy sucio a la hora de instalar programas o de desinstalarlos. (Archivos temporales, claves inválidas en el registro, cookies, papelera de reciclaje) existen un montón de programas para quitar toda esa porquería de nuestro PC optimizando su funcionamiento.

El programa al que hace referencia este tutorial es CCleaner. Un programa gratuito y verdaderamente efectivo en esa labor. El programa se puede descargar de su página oficial.

Antes de poder utilizar el programa debemos instalarlo en el sistema simplemente siguiendo el asistente de instalación.

Cómo usar CCleaner

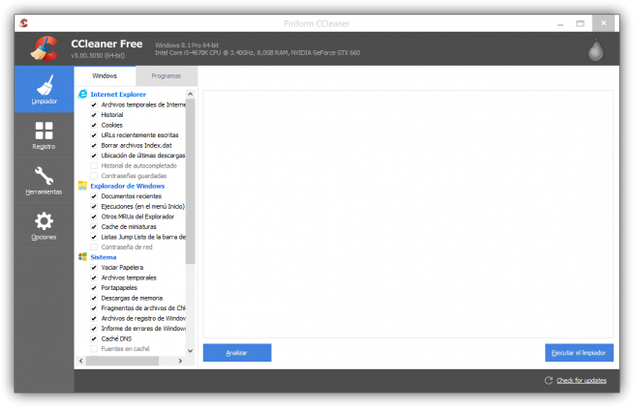

Al ejecutar el programa nos mostrara la ventana principal, como se puede ver tiene una interfaz sencilla.

En la parte izquierda de la ventana nos muestra 4 opciones:

Limpiador: al pulsar esta opción nos mostrara una ventana al lado con las pestañas de lo que va a escanear, la ventana se divide en dos (Windows y programas)

Seleccionamos la opción que nos interese y pulsamos en analizar.

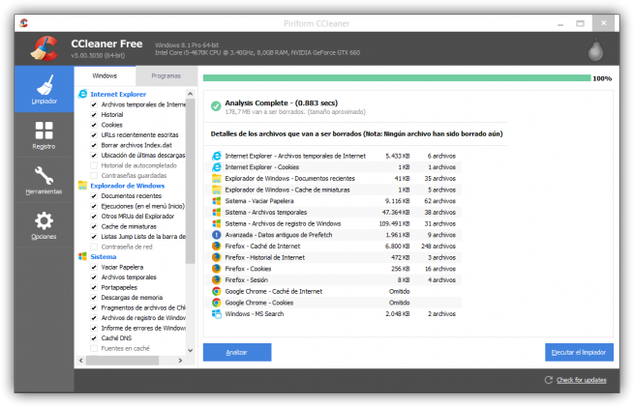

Seleccionamos la opción que nos interese y pulsamos en analizar.

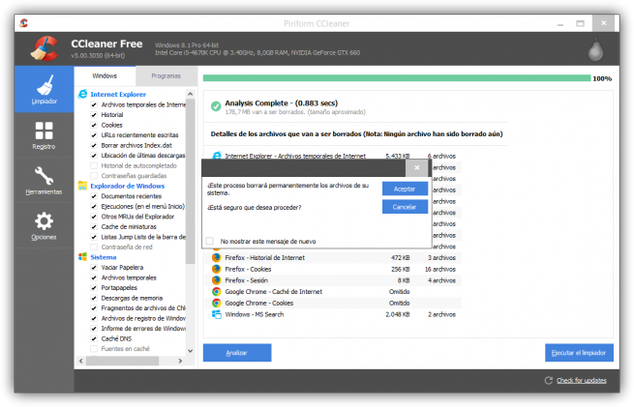

Una vez hecho el escaneo pulsaremos en: ejecutar el limpiador

Y aceptaremos en la ventana que nos muestra

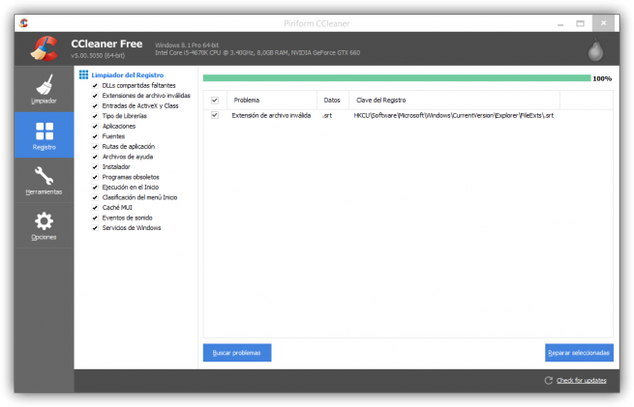

Registro: al pulsar en registro nos mostrara otra ventana con las opciones del escaneo que hará en el registro buscando las claves inválidas que haya, una vez seleccionadas las pestañas que creamos convenientes pulsamos en buscar problemas y dejamos que haga el escaneo.

Una vez terminado el escaneo pulsamos en reparar seleccionadas

Nos recomendara hacer una copia de seguridad del registro por si nuestro sistema se volviese inestable poder restaurarla. Personalmente creo recomendable hacer la copia de estar muy seguros de lo que va a borrar.

Nos recomendara hacer una copia de seguridad del registro por si nuestro sistema se volviese inestable poder restaurarla. Personalmente creo recomendable hacer la copia de estar muy seguros de lo que va a borrar.

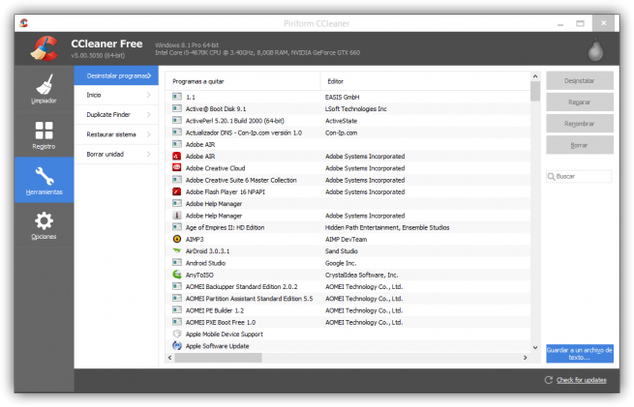

Herramientas: al pulsar esta opción nos mostrara dos opciones

- Desinstalar programas: esta opción nos muestra todos los programas y actualizaciones que tenemos instalados. Y nos da tres opciones:

- Ejecutar desinstalador: con esta utilidad podemos desinstalar programas de nuestro ordenador.

- Renombrar archivos: cambia el nombre de un programa sin hacer cambios en el sistema.

- Borrar entradas: borra un programa de la lista pero no lo desinstala.

- Inicio: borra entradas en el inicio del sistema para que no se ejecuten al iniciar el ordenador.

- Buscar archivos duplicados.

- Restaurar el sistema. Nos permite volver a un estado anterior del mismo.

- Borrar unidad. Nos permite borrar todos los datos de una unidad.

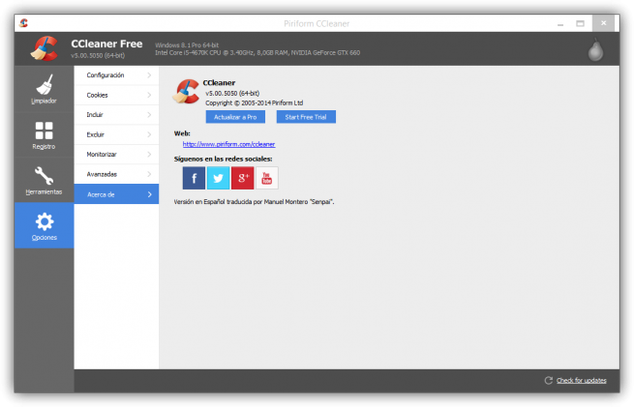

Opciones: esta opción es la de configurar el programa.

nos muestra estas cinco opciones

nos muestra estas cinco opciones

- Configuración: configuración del programa

- Cookies: borrar cookies o salvarlas

- Incluir: incluir carpeta para escanear

- Excluir: excluir carpeta de escanear

- Monitorizar: Nos permite activar el análisis automático del sistema.

- Avanzadas: opciones avanzadas del programa

Esperamos que este tutorial sea de ayuda

Suscribirse a:

Comentarios (Atom)